Os vazamentos acidentais de chaves de API, tokens e outros segredos podem causar violações de segurança, danos à reputação e responsabilidade legal em grande escala. Apenas nas primeiras oito semanas de 2024, o GitHub detectou mais de 1 milhão de segredos vazados em repositórios públicos. Isso representa mais de uma dúzia de vazamentos acidentais a cada minuto.

- Siga o tecflow no Google News!

- Participe dos nossos canais no Telegram ou Whatsapp!

- Confira nossos stories no Instagram e veja notícias como essa!

- Siga o tecflow no Google Podcast e Spotify Podcast para ouvir nosso conteúdo!

- Anuncie conosco aqui ou apoie o tecflow clicando neste link.

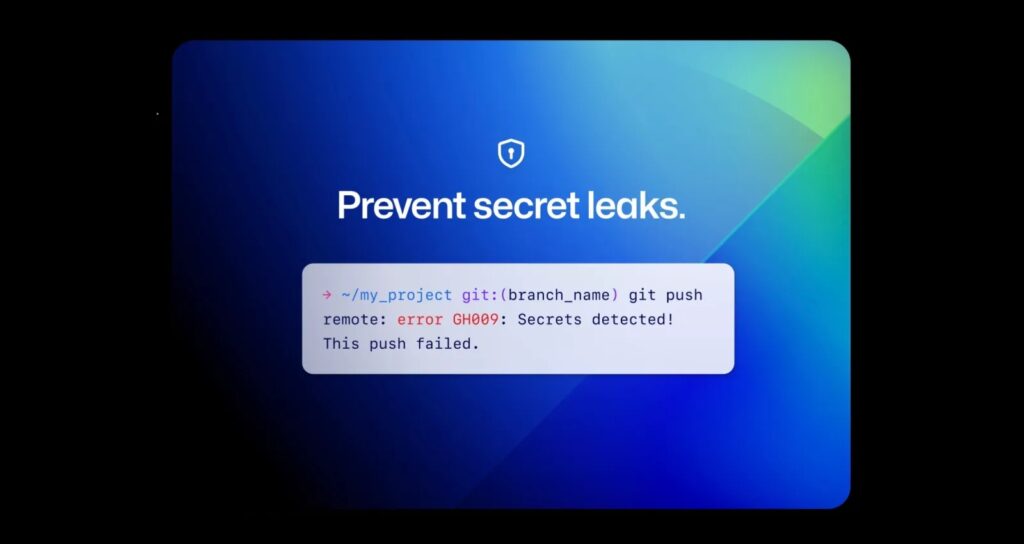

Pensando nisso, o GitHub anunciou nesta semana que iniciou a implementação do recurso push protection em todos os repositórios públicos da plataforma. Isso significa que, quando uma segredo compatível for detectada em qualquer push para um repositório público, o usuário terá a opção de removê-la de seus commits ou, se considerar que o segredo já está seguro, também poderá ignorar o bloqueio.

A plataforma informa ainda que a alteração será aplicada a todas as contas do GitHub dentro de uma ou duas semanas. As pessoas desenvolvedoras podem verificar o status e optar por participarem antecipadamente nas configurações de segurança e análise de código.

Desde agosto do ano passado, todos os usuários da nuvem do GitHub já podem optar pela funcionalidade push protection de escaneamento de credenciais, que bloqueia automaticamente os commits quando um segredo é detectado.

Como essa alteração poderá ajudar?

Sgredos vazados podem representar um risco à reputação, à receita e até mesmo à exposição legal e, por esse motivo, os clientes do GitHub Advanced Security verificam mais de 95% dos envios para repositórios privados.

“Como defensores da comunidade open source, acreditamos que os repositórios públicos, assim como a reputação das pessoas programadoras, também merecem ser protegidos”, afirmam Eric Tooley, Líder de Marketing de Produto do GitHub Advanced Security, e Courtney Claessens, Gerente de Produtos Sênior do GitHub.

Push protection oferece opções

Mesmo com o push protection ativado, pessoas desenvolvedoras têm a opção de ignorar o bloqueio sugerido pela ferramenta. Embora não seja recomendável, também podem desativar totalmente o push protection nas Configurações de Segurança do Usuário. No entanto, como sempre há a opção de ignorar o bloqueio, o GitHub recomenda que usuários deixem a proteção ativada e façam exceções quando necessário.

Push protection para repositórios privados

Organizações que estão no plano GitHub Enterprise também poderão adicionar o GitHub Advanced Security para manter segredos fora dos repositórios privados. Além disso, podem obter todos os outros recursos para escaneamento de credenciais, juntamente com code scanning, sugestões automáticas de correção de código com tecnologia de IA e outros recursos de Teste de Segurança de Aplicativo Estático (Static Application Security Testing – SAST, em inglês) como parte de uma solução abrangente de DevSecOps da plataforma.

O escaneamento de credenciais do GitHub protege mais de 200 tipos e padrões de tokens em mais de 180 provedores de serviços, também apresenta a maior precisão do setor e a menor taxa de falsos positivos, de acordo com um estudo¹ da Universidade Estadual da Carolina do Norte, garantindo a segurança e evitando que credenciais vazem de repositórios públicos.

Os interessados podem saber mais sobre o push protection para usuários por meio da documentação do GitHub, ou participar das discussões sobre o tema no GitHub Community.

Faça como os mais de 10.000 leitores do tecflow, clique no sino azul e tenha nossas notícias em primeira mão! Confira as melhores ofertas de celulares na loja parceira do tecflow.

Redação tecflow

Tecflow é um website focado em notícias sobre tecnologia com resenhas, artigos, tutoriais, podcasts, vídeos sobre tech, eletrônicos de consumo e mercado B2B.