A equipe de pesquisa da ESET, empresa líder em detecção proativa de ameaças, identificou uma nova onda de ataques de ransomware e sequestro de dados, visando várias organizações na Ucrânia, que compartilham elementos com outras campanhas anteriormente desencadeadas pelo grupo APT Sandworm. A ESET alertou a Equipe Ucraniana de Resposta a Emergências Computacionais (CERT-UA) sobre os ataques que foram detectados pela primeira vez em 21 de novembro. Embora este ransomware, apelidado pela ESET como RansomBoggs, seja novo, a forma como é implantado é semelhante a alguns ataques anteriores atribuídos a este conhecido agente de ameaças.

- Siga o tecflow no Google News!

- Participe do nosso grupo no Telegram ou Whatsapp!

- Confira nossos stories no Instagram e veja notícias como essa!

- Siga o tecflow no Google Podcast e Spotify Podcast para ouvir nosso conteúdo!

- Anuncie conosco aqui.

A Sandworm tem uma longa história, como responsável por alguns dos ataques cibernéticos mais disruptivos do mundo na última década. Sua última aparição foi há apenas algumas semanas, depois que a Microsoft o apontou como responsável pelo ransomware chamado “Prestige”, que afetou várias empresas de logística na Ucrânia e na Polônia.

A Ucrânia tem sido ocasionalmente alvo de uma série de ataques cibernéticos, altamente perturbadores, lançados pela Sandworm desde pelo menos 2014, incluindo BlackEnergy, GreyEnergy e Industroyer. O grupo também esteve por trás dos ataques do NotPetya que destruíram muitas redes corporativas na Ucrânia em junho de 2017, antes de se espalhar globalmente e causar estragos em muitas organizações em todo o mundo.

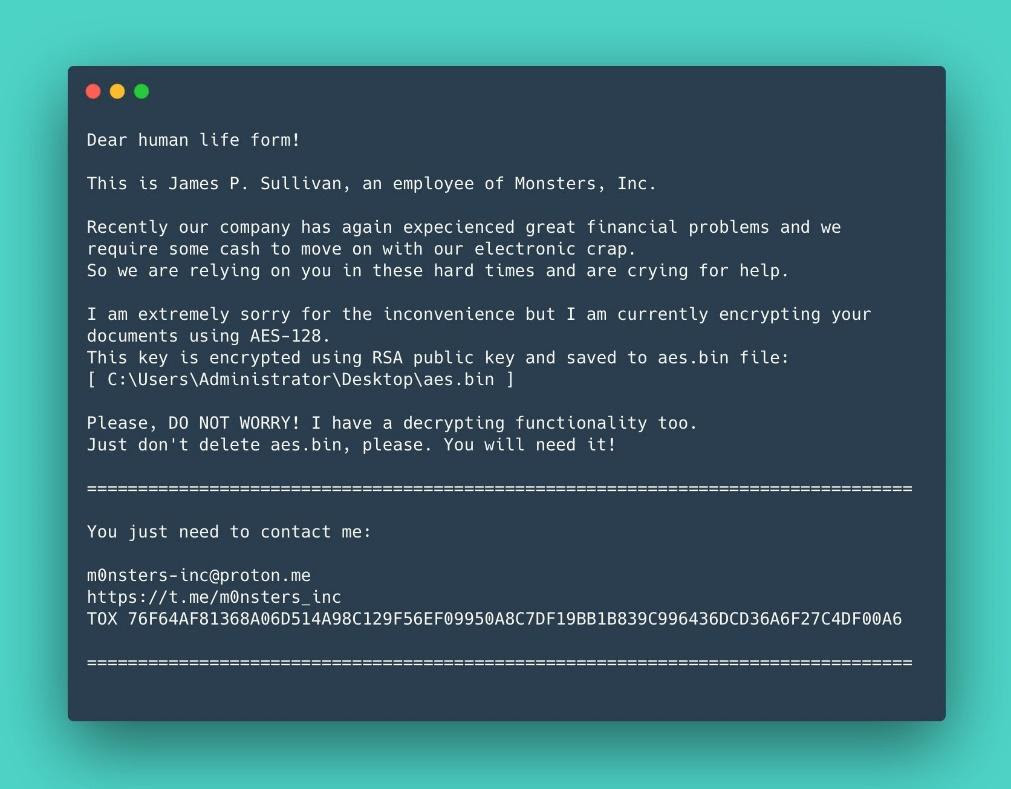

Na nota de resgate (SullivanDecryptsYourFiles.txt), os autores de RansomBoggs fazem várias referências ao filme Monsters Inc., até mesmo assinando como James P. Sullivan, o protagonista do filme. Uma vez lançado, o novo ransomware gera uma chave aleatória e criptografa os arquivos.

Quanto às semelhanças com outros ataques Sandworm, o script do PowerShell usado para distribuir o RansomBoggs do controlador de domínio é quase idêntico ao usado nos ataques do Industroyer2 contra o setor de energia da Ucrânia em abril deste ano. O mesmo script foi usado para distribuir o malware do tipo limpador chamado CaddyWiper, que usava o carregador ArguePatch e afetava várias dezenas de sistemas em um número limitado de organizações na Ucrânia em março.

“Durante este ano, organizações ucranianas de alto perfil tiveram que enfrentar várias ameaças. Para citar um exemplo, em 23 de fevereiro, poucas horas antes de a Rússia invadir a Ucrânia, a telemetria da ESET detectou o HermeticWiper nas redes de várias organizações ucranianas. No dia seguinte, um segundo ataque com intenções destrutivas começou contra uma rede do governo ucraniano, desta vez implantando IsaacWiper“, diz Camilo Gutiérrez Amaya, chefe do Laboratório de Pesquisa da ESET.

Faça como os mais de 10.000 leitores do tecflow, clique no sino azul e tenha nossas notícias em primeira mão! Confira as melhores ofertas de celulares na loja parceira do tecflow.

Leandro Lima

Graduado em tecnologia e design gráfico, sou apaixonado pela fotografia e inovações tecnológicas. Atualmente escrevo para o Tecflow.