A Netskope, líder em Secure Access Service Edge (SASE), divulgou uma pesquisa voltada para o setor de telecomunicações que aborda a adoção de aplicações em nuvem, ameaças em aplicações na nuvem e os tipos de malware e ransomware mais comuns. É o segmento com mais downloads de malware da nuvem, com 62%, sendo que os Trojans dominaram essas ameaças, liderados por FormBook, Razy e Valyria. Outras famílias de malware importantes direcionadas às organizações de telecomunicações incluíam o ransomware Ako, o infostealer PonyStealer e o backdoor Zusy.

- Siga o tecflow no Google News!

- Participe do nosso grupo no Telegram ou Whatsapp!

- Confira nossos stories no Instagram e veja notícias como essa!

- Siga o tecflow no Google Podcast e Spotify Podcast para ouvir nosso conteúdo!

- Anuncie conosco aqui.

Adoção de aplicações na nuvem

A adoção de aplicações em nuvem continua a aumentar no setor de telecomunicações, com as empresas usando essas aplicações para melhorar a produtividade e permitir forças de trabalho híbridas. O número de aplicações com as quais um usuário de telecomunicações interage aumentou de 22 para 24 aplicações nos últimos 12 meses, em linha com outros setores. Apenas 1% dos principais usuários interagiram com 76 aplicações por mês, em média, abaixo da média de 95 aplicações em outros setores.

Os usuários de telecomunicações baixaram dados de aplicações em nuvem a uma taxa um pouco maior do que a de outros setores, com 95% em telecomunicações em comparação com 93% em outros setores. O setor de telecomunicações liderou outros setores por uma margem ainda maior em uploads, com 74% dos usuários fazendo upload de dados mensalmente, em comparação com 65% em outros setores.

Aplicações na nuvem mais populares

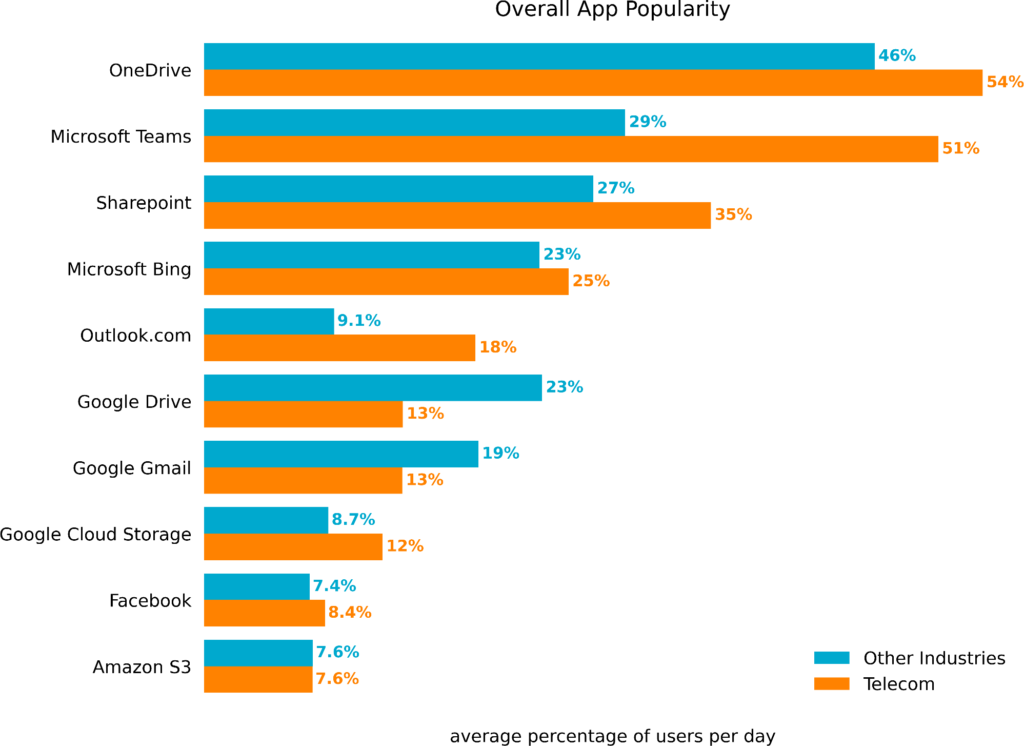

O OneDrive é a aplicação mais popular no setor de telecomunicações com a maioria das preferências, com 54% de todos os usuários acessando o OneDrive todos os dias, em comparação com 46% dos usuários em outros setores. Outros produtos da Microsoft, incluindo Teams, SharePoint e Outlook.com, também são populares no setor de telecomunicações. O Google Drive e o Google Gmail são menos populares, e outras aplicações têm popularidade comparável aos de outros setores.

Malware na nuvem

A popularidade do fornecimento de malware na nuvem em telecomunicações permaneceu consistentemente alta nos últimos 12 meses, passando a maior parte desse período entre 60% e 70%. Em média, 62% dos downloads de malware em telecomunicações vieram de aplicações em nuvem, em comparação com 53% em outros setores. O uso indevido de aplicações em nuvem para o fornecimento de malware permite que os invasores escapem dos controles de segurança que dependem principalmente de listas de bloqueio de domínios e filtragem de URLs, ou que não inspecionam o tráfego em nuvem.

Em comparação com outros setores, o de telecomunicações está empatado com o de serviços financeiros por ser o setor com a maior porcentagem de downloads de malware da nuvem nos últimos 12 meses.

Aplicações em nuvem usadas indevidamente para entrega de malware

Nos últimos 12 meses, o Microsoft OneDrive foi a aplicação em nuvem mais popular utilizada para downloads de malware no setor de telecomunicações, representando 29% de todos os downloads de malware em nuvem, em comparação com 22% em outros setores. Conforme destacado anteriormente neste relatório, o Microsoft OneDrive também é a aplicação mais popular entre os usuários do setor de telecomunicações, o que a torna uma aplicação útil para os invasores que buscam atingir uma grande variedade de organizações que usam a mesma aplicação e torna mais provável que as cargas maliciosas atinjam seus alvos. Outras aplicações principais para downloads de malware incluem sites de hospedagem de software gratuito (GitHub), aplicações de colaboração (SharePoint), serviços gratuitos de hospedagem na Web (Weebly, Squarespace), aplicações de armazenamento em nuvem (Azure Blob Storage, Google Drive, MediaFire) e aplicações de webmail (Outlook.com, Google Gmail).

Principais tipos de malware

O tipo de malware mais comum detectado pela Netskope no setor de telecomunicações nos últimos 12 meses foram os Trojans, que são comumente usados pelos invasores para inicialmente penetrar e distribuir outros tipos de malware, como infostealers, cavalos de Troia de acesso remoto, backdoors e ransomware. O segundo mais comum foram as explorações baseadas em arquivos. Completando os cinco primeiros estão os infostealers, backdoors e downloaders. As explorações baseadas em arquivos, backdoors e downloaders foram muito mais comuns no setor de telecomunicações em comparação com outros setores.

Recomendações

Esse relatório destacou a crescente adoção da nuvem, incluindo o aumento de dados sendo carregados e baixados de uma ampla variedade de aplicações em nuvem. Ele também destacou uma tendência crescente de invasores que abusam de uma ampla variedade de aplicações em nuvem, especialmente as empresariais populares, para fornecer malware às suas vítimas. As amostras de malware foram principalmente Trojans, mas também incluíam downloaders, backdoors, exploits baseados em arquivos, ransomware e infostealers. O Netskope Threat Labs recomenda que as organizações do setor de telecomunicações revisem sua postura de segurança para garantir que estejam adequadamente protegidas contra essas tendências:

- Inspecione todos os downloads HTTP e HTTPS, incluindo todo o tráfego da Web e da nuvem, para evitar que o malware se infiltre em sua rede. Os clientes da Netskope podem configurar o NG-SWG com uma política de proteção contra ameaças que se aplica a downloads de todas as categorias e a todos os tipos de arquivos.

- Certifique-se de que os tipos de arquivos de alto risco, como executáveis e arquivos, sejam inspecionados minuciosamente usando uma combinação de análise estática e dinâmica antes de serem baixados. Os clientes do Netskope Advanced Threat Protection podem usar uma Patient Zero Prevention Policy para reter os downloads até que eles tenham sido totalmente inspecionados.

- Configure políticas para bloquear downloads de aplicações e instâncias que não são usados em sua organização para reduzir sua superfície de risco para apenas as aplicações e instâncias necessárias para os negócios.

- Configure políticas para bloquear uploads para aplicações e instâncias que não são usados em sua organização para reduzir o risco de exposição acidental ou deliberada de dados por parte de pessoas internas ou de abuso por parte de invasores.

- Use um sistema de prevenção de intrusões (IPS) que possa identificar e bloquear padrões de tráfego mal-intencionados, como o de comando e controle associado a malwares populares. O bloqueio desse tipo de comunicação pode evitar mais danos, pois limita a capacidade do invasor de realizar outras ações.

- Use a tecnologia Remote Browser Isolation (RBI) para fornecer proteção adicional quando houver necessidade de visitar sites que se enquadram em categorias que podem apresentar maior risco, como domínios recém-observados e recém-registrados.

Faça como os mais de 10.000 leitores do tecflow, clique no sino azul e tenha nossas notícias em primeira mão! Confira as melhores ofertas de celulares na loja parceira do tecflow.

Leandro Lima

Graduado em tecnologia e design gráfico, sou apaixonado pela fotografia e inovações tecnológicas. Atualmente escrevo para o Tecflow.