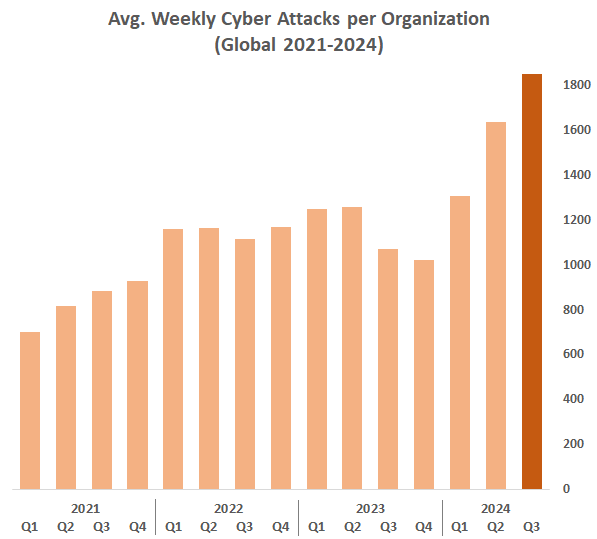

Os dados mais recentes sobre cibersegurança revelam um cenário alarmante: o terceiro trimestre de 2024 registrou um aumento recorde de 95% nos ataques cibernéticos no Brasil, enquanto o crescimento global foi de 75%. Essa escalada nos ataques, conforme apontado pelo relatório da Check Point Research (CPR), destaca a urgência para que as organizações reforcem suas defesas e adotem estratégias proativas para proteger seus ativos digitais.

- Siga o tecflow no Google News!

- Participe dos nossos canais no Twitter,Telegram ou Whatsapp!

- Confira nossos stories no Instagram e veja notícias como essa!

- Siga o tecflow no Google Podcast e Spotify Podcast para ouvir nosso conteúdo!

- Anuncie conosco aqui ou apoie o tecflow clicando neste link.

O volume médio de ataques cibernéticos por organização atingiu impressionantes 1.876 por semana, um aumento significativo em comparação com o mesmo período do ano anterior. O Brasil, em particular, viu suas organizações serem alvo de 2.766 ataques semanais, uma escalada alarmante que contrasta com uma leve queda de 3% registrada no terceiro trimestre de 2023.

Esses números não apenas refletem uma intensificação das táticas utilizadas pelos cibercriminosos, mas também ressaltam a crescente vulnerabilidade das empresas diante de um ambiente digital em constante transformação.

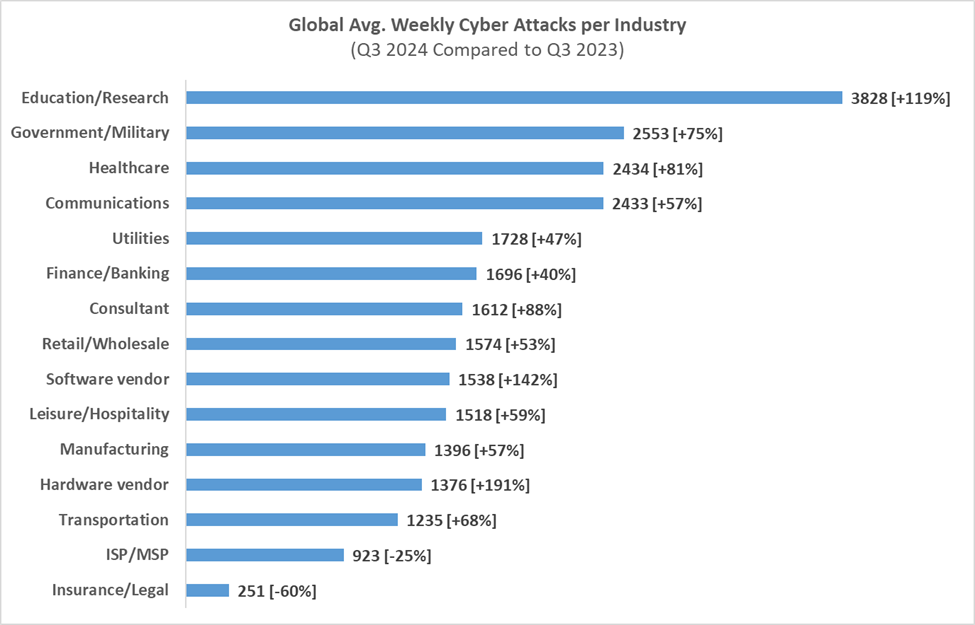

Os setores mais afetados incluem Educação e Pesquisa, Governo/Forças Armadas e Saúde, evidenciando a necessidade crítica de implementação de medidas de segurança robustas. À medida que o ransomware e outras ameaças persistem, a análise revela que o Brasil não está sozinho: outros países da América Latina também enfrentam aumentos significativos nos ataques, o que demanda uma resposta coordenada e eficiente de defesa cibernética. O cenário exige que as organizações priorizem a proteção contra essas ameaças e adotem práticas recomendadas, como a arquitetura Zero Trust e a segmentação de rede, para garantir a continuidade de suas operações e a segurança de seus dados.

Na entrevista com Fernando de Falchi, gerente de Engenharia de Segurança da Check Point Software Brasil, discutimos as últimas tendências em segurança cibernética e as melhores práticas para proteger dados em um ambiente digital cada vez mais complexo.

Tecflow: Quais fatores específicos contribuíram para o aumento de 95% dos ataques cibernéticos no Brasil no terceiro trimestre de 2024 em comparação ao mesmo período de 2023?

Fernando de Falchi: Diversos fatores contribuem para maior impacto dos ciberataques, sendo alguns deles:

Aumento de superfície de ataque: Com a adoção acelerada da digitalização em vários setores, isso gera aumento da superfície de ataque, ou seja, surgem oportunidades para os criminosos explorarem vulnerabilidades em sistemas recém-implementados ou mal protegidos.

Infraestrutura de segurança deficiente: Muitas organizações, especialmente pequenas e médias empresas, ainda carecem de medidas robustas de segurança cibernética, o que facilita ataques mais sofisticados, como ransomware e phishing.

Aumento na sofisticação dos ataques: Assim como em outras partes do mundo, os cibercriminosos no Brasil estão utilizando técnicas mais avançadas e personalizadas, como ataques direcionados, explorando fraquezas em setores específicos.

Expansão do ransomware: O ransomware continua sendo uma ameaça relevante no Brasil, com grupos de extorsão de cibercriminosos visando setores críticos, como saúde, educação e varejo. Esses ataques geralmente exploram falhas na proteção de dados e sistemas mal segmentados.

Vulnerabilidades em serviços em nuvem: O aumento no uso de serviços em nuvem, sem as devidas práticas de segurança e erros na configuração da nuvem, tornou esses sistemas mais vulneráveis a invasões e sequestro de dados.

Baixo grau de conscientização e treinamento de funcionários: A falta de treinamento adequado para funcionários sobre práticas seguras online, como evitar links maliciosos e e-mails de phishing, tem contribuído para o sucesso de muitos ataques.

Esses fatores, combinados com uma maior exposição digital, criaram um cenário propício para o aumento expressivo de ciberataques no país.

Tecflow: O Brasil é o único país da América Latina que registrou esse aumento substancial? Há outros países na região com crescimento significativo de ataques?

Fernando de Falchi: Seguem estatísticas dos países da região Américas, cujo aumento de ataques foi elevado, mas o destaque fica para Brasil e Canadá.

| Região | País | Ataques semanais por organizações (3º trimestre de 2024) | Mudança Ano a Ano |

| Américas | Argentina | 2.264 | +56% |

| Brasil | 2.766 | +95% | |

| Canadá | 1.181 | +99% | |

| Chile | 2.423 | +71% | |

| Colômbia | 3.940 | +72% | |

| México | 3.124 | +78% | |

| Estados Unidos | 1.297 | +62% |

Tecflow: Quais são as principais vulnerabilidades que os cibercriminosos estão explorando nas organizações brasileiras?

Fernando de Falchi: O principal malware no Brasil tem sido o AgentTesla. Em setembro, o ranking de ameaças do Brasil listou o AgentTesla na liderança da lista nacional de Top Malware com impacto de 38,21%. O segundo malware que mais impactou no Brasil em setembro passado voltou a ser o Qbot com impacto de 11,48% às organizações no país, e o FakeUpdates ocupou o terceiro lugar cujo impacto foi de 8,46%.

O AgentTesla é um malware que pode roubar informações confidenciais dos computadores de uma organização, como dados, senhas e outras credenciais. O AgentTesla pode funcionar como um keylogger e dar acesso remoto aos cibercriminosos; está ativo desde 2014 monitorando e coletando entradas de teclado e a área de transferência do sistema da vítima.

Este malware também pode gravar capturas de tela e exfiltrar credenciais inseridas para uma variedade de softwares instalados na máquina da vítima (incluindo Google Chrome, Mozilla Firefox e cliente de e-mail Microsoft Outlook). O AgentTesla é vendido abertamente como um trojan de acesso remoto (RAT) legítimo com clientes pagando de US$ 15 a US$ 69 por licenças de usuário.

Além disso, 92% dos arquivos maliciosos no Brasil foram entregues via Web nos últimos 30 dias; e o tipo de exploração de vulnerabilidade mais comum no país é o vazamento de Informações que impacta 71% das organizações.

C6 Bank, XP Inc e PagBank abrem vagas em Cibersegurança:

Você está em busca de uma virada na sua carreira em 2026? O setor financeiro está fervendo e os maiores…

Conta de luz em risco? Entenda a guerra bilionária que

Um “puxadinho” na nova lei do setor elétrico colocou gigantes da energia e o Governo em pé de guerra. Entenda…

Oportunidade de ouro: IFSP libera 4.500 vagas em cursos de

Quer entrar no mercado de TI sem pagar nada? O Instituto Federal de São Paulo (IFSP) acaba de abrir inscrições…

O fim do Windows? Google e Samsung unem forças e

Prepare o monitor: a nova atualização do Android 16 acaba de transformar seu celular em um computador completo. Entenda a…

Apple choca o mercado e lança MacBook Neo por preço

Em estratégia inédita para driblar a crise dos chips, gigante de Cupertino aposta em notebook “popular” com bateria de 16…

Samsung lança no Brasil tela 3D que dispensa óculos e

Nova tecnologia Spatial Signage transforma imagens comuns em experiências 3D realistas para revolucionar lojas e escritórios; conheça o display de…

Tecflow: Como as empresas brasileiras estão reagindo a esse crescimento exponencial de ciberataques? Estão adotando as práticas recomendadas pela Check Point, como arquitetura Zero Trust e segmentação de rede?

Fernando de Falchi: Muitas empresas procuram pelo plano perfeito de implantação de segurança, porém, na busca pelo “ótimo”, acaba não encontrando nem o “bom”. Por isso, sempre recomendamos alguns pilares fundamentais para que qualquer organização alcance uma segurança robusta:

- Segurança em primeiro lugar: É importante manter o foco na segurança cibernética para construir proteção e garantir a conformidade. Para isto, é preciso realizar verificações de segurança contínuas durante o processo de testes, homologações e implementações, bem como o ambiente produtivo, que podem ajudar a encontrar e corrigir vulnerabilidades desde o início até a produção.

- Controles de segurança Zero Trust em redes e microssegmentos isolados: Implementar recursos e aplicações críticas para os negócios em segmentos logicamente isolados. Usar sub-redes para microssegmentar cargas de trabalho umas das outras, com políticas de segurança granulares em gateways. Usar links WAN dedicados em arquiteturas híbridas e fazer configurações estáticas de roteamento definidas para o usuário para personalizar o acesso a dispositivos virtuais, proteção para usuário seja no endpoint ou na comunicação VPN tradicional ou ZTNA.

- Gerenciamento de vulnerabilidades: Definir políticas de proteção garantindo que seu ambiente atenda às políticas corporativas de integridade e conformidade. Essas políticas alertarão sobre desvios e podem bloquear implementações de elementos não autorizados. Criar processos de correção alertando equipes responsáveis sobre os arquivos sem conformidade e aplicar as medidas com a correção apropriada. Ainda assim, deve incorporar ferramentas que fornecem a capacidade de explorar vulnerabilidades e SBOM (Software Bill of Materials ou lista de materiais de software) para identificar rapidamente recursos com vulnerabilidades críticas.

- Evitar configurações incorretas por meio de análises contínuas: Os fornecedores de segurança em nuvem fornecem gerenciamento robusto de postura de segurança em nuvem, aplicando consistentemente regras de governança e conformidade a servidores virtuais. Isso ajuda a garantir que eles sejam configurados com as melhores práticas e devidamente segregados com regras de controle de acesso.

- Proteção ativa e de múltiplas camadas: O tráfego malicioso deve ser impedido de atingir os servidores de aplicações web. A instalação de um firewall pode atualizar automaticamente as regras em resposta a mudanças no comportamento do tráfego. Além disso, é necessário manter a proteção de dados com criptografia em todas as camadas de compartilhamento de arquivos e comunicações, bem como o gerenciamento contínuo dos recursos de armazenamento de dados.

- Inteligência e detecção de ameaças em tempo real: Provedores de segurança em nuvem terceirizados adicionam contexto combinando dados de log de forma inteligente com dados internos, sistemas de gerenciamento de configuração e ativos, scanners de vulnerabilidade, dados externos e muito mais. Eles também fornecem ferramentas que ajudam a visualizar o cenário de ameaças e melhorar os tempos de resposta. Os algoritmos de detecção de anomalias baseados em IA são aplicados para detectar ciberataques desconhecidos, que são, então, submetidos a análises para determinar seu perfil de risco. Alertas em tempo real sobre invasões e violações retardam os tempos de reação, às vezes até acionando uma correção automática.

Tecflow: O que as organizações podem aprender com o impacto global dos ciberataques em setores críticos, como educação e saúde, para melhorar suas defesas no Brasil?

Fernando de Falchi: Com a grande quantidade de ataques e relatórios disponíveis sobre os ataques, torna-se indispensável que as equipes de profissionais responsáveis por resposta a incidentes de segurança nas empresas entendam toda a cadeia de ataques.

A prevenção é primordial, sendo importante às organizações terem práticas de higiene de segurança comuns, como:

a) Manter o sistema operacional de seus servidores e todos os seus subcomponentes atualizados – especialmente patches de segurança.

b) Um gateway de segurança capaz de identificar endereços IP de Comando e Controle, serviços e protocolos protegerá contra os atacantes que obtenham controle de ativos comprometidos. O gateway de segurança alertará o administrador que poderá limpar o sistema imediatamente.

c) Realizar uma revisão das políticas de acesso à rede para garantir que estejam de acordo com as melhores práticas de Zero Trust de forma contínua e instituída.

d) Capacidade de analisar arquivos para descobrir se são maliciosos ou não.

e) Ter as mesmas capacidades de proteção em rede e endpoint e nuvem.

f) Equipe responsável pela resposta a incidentes de segurança.

Uma afirmação que já virou clichê – “qualquer empresa será atacada, mas não se sabe quando” – reforça a priorização por parte das organizações em tentar minimizar os impactos de um ataque. Isso deve ser feito a partir de ações como a resposta a incidentes que deve ser rápida, a capacitação dos funcionários que é essencial, o gerenciamento de identidade e senhas que se torna primordial e, ainda, poder contar com maior visibilidade do que acontece na rede corporativa. As organizações que desejam se proteger proativamente devem considerar a avaliações de vulnerabilidades e serviços de teste de infiltração.

Faça como os mais de 10.000 leitores do tecflow, clique no sino azul e tenha nossas notícias em primeira mão! Confira as melhores ofertas de celulares na loja parceira do tecflow.

Marciel

Formado em Jornalismo, o editor atua há mais de 10 anos na cobertura de notícias relacionadas ao mercado B2B. Apesar de toda a Transformação Digital, ainda prefere ouvir música de forma analógica, no toca-discos.